'패치' 깔아도 해킹 무방비..해결책 못찾는 '인텔 CPU 게이트'

CPU 설계와 관련된 보안 취약점..클라우드 서비스 더 취약

지난해 6월 인텔 해당 취약점 보고받고 상도 줘..쉬쉬 논란

보안 패치 수십개 나오지만..근본적 해결책 안 돼

[이데일리 김현아 기자] 인텔의 중앙처리장치(CPU)칩에서 발견된 보안 취약점은 역대 최악의 컴퓨터 프로그램 오류로 기록될 전망이다.

애플의 배터리 게이트는 애플 아이폰 사용자에게만 영향을 미치지만, 이 사건은 인텔 CPU를 쓰는 모든 IT기기부터 서버, 클라우드 서비스까지 해커의 표적이 될 수 있다. 인텔 경쟁사인 ARM이나 AMD도 안전하지 않다는 지적도 있다.

인텔은 해당 취약점이 발견된 x86을 10년 이상 판매해 왔고, 현재 마련된 대책은 소프트웨어 패치가 전부라는 점에서, 피해가 커질 수 있다고 전문가들은 우려하고 있다.

8일 IT 업계에 따르면 인텔뿐 아니라 마이크로소프트, 구글 등과 보안 업체들이 잇따라 사태를 해결할 소프트웨어 업그레이드를 발표하고 있지만 근본적인 해결책이 되기는 한계라는 지적이다.

|

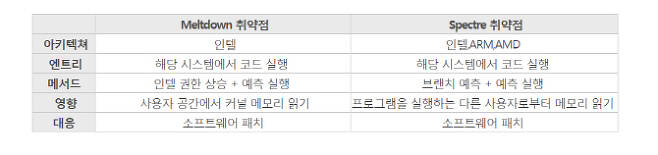

이 사태를 일으킨 ▲멜트다운(Meltdown)과 ▲스펙터(Spectre)라는 두가지 취약점은 CPU의 설계(아키텍처)와 관련 있기 때문이다.

김승주 고려대 정보보호대학원 교수는 “CPU를 만들 때 성능을 극대화하기 위해 명령어의 순서를 바꾸거나 다음에 실행할 명령어 순서를 미리예측해 미리 실행시키는 방법을 쓰는데 이 과정에서 명령어 순서를 바꾸면 안되는데 바꿨을 경우 미리 했던 작업을 무시한다”며 “그런데 이 무시된 결과들은 실제로 캐쉬메모리에 저장돼 있고, 해커가 이 취약점을 이용하면 운영체제(OS) 커널 영역의 메모리를 들여다 볼 수 있고, 메모리 전체 영역을 맘대로 접근할 수 있다”고 설명했다. 클라우드 서비스 같은 다중 사용자 시스템이 더 치명적일 수 있다는 얘기다.

◇1995년 이후 출시된 인텔 프로세서 영향권

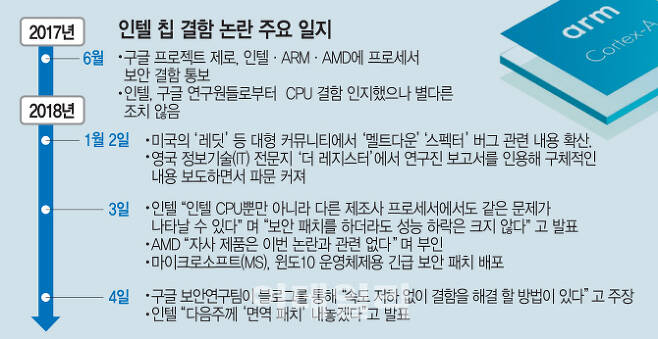

일단 해당 취약점은 1995년 이후 출시된 인텔 프로세서가 대상인 것으로 전해진다. 하지만 지난해 6월 처음 이 문제를 제기한 ‘구글 프로젝트 제로’ 연구진은 ARM과 AMD도 보안에 결함이 있다고 밝힌 바 있다. 여기에 애플도 아이폰이나 아이패드, 맥 컴퓨터도 이같은 취약점에 영향을 받는다고 발표해 불안감을 키우고 있다.

이스트시큐리티는 이날 알약 블로그를 통해 “해당 취약점은 CPU의 성능을 높이기 위해 약 20년 전(1995년)부터 사용하기 시작했다”며 “멜트다운은 해커가 사용자 공간에서 커널의 메모리를 읽을 수 있는 반면, 스펙터 취약점은 프로그램을 실행하는 다른 사용자로부터 메모리를 읽을 수 있다”고 밝혔다.

김 교수는 “해당 취약점은 지난해 6월 구글 연구진이 발견해 인텔로부터 버그바운티 상금(SW 버그 신고시 주는 상금)까지 받았다”며 “하지만 인텔은 별다른 조치를 취하지 않고 올해 1월 2일 영국의 기술전문 사이트인 ‘더레지스터’가 보안위협을 발표한 뒤에야 관련 사실을 인정했다”고 했다.

이 과정에서 브라이언 크르자닉 인텔 CEOS는 지난해 11월 말 1400만 달러 상당의 자기 보유 주식을 매각한 것으로 드러나 논란을 키우고 있다.

|

미국 침해사고대응팀(US-CERT)은 보안 업데이트를 권고했고, 아마존, 구글, 마이크로소프트 등 클라우드 기업들도 업데이트를 시작했다. 인텔, AMD, ARM, 애플, 시스코, 시트릭스, 트렌드마이크로, 포티넷, F5네트웍스, 알약 등 보안 업데이트를 내놓은 국내외 기업은 수십 개에 달한다.

하지만 보안 업데이트를 한다고 해서 해킹 공격을 100% 막을 수 있는 것도 아니고, 보안 패치 시 성능 저하 문제가 발생할 수 있다는 지적이다. 일부 SNS에선 관련 취약점을 이용한 공격 코드를 만드는데 하루 밖에 걸리지 않는다는 글들이 올라올 정도다.

김승주 교수는 “근본적인 방법은 CPU 아키텍처를 다시 디자인하는 것이나 불가능하다”며 “대안으로 SW적인 업데이트를 하고 있지만 이 또한 모든 경우의 멜트다운 공격을 막을 순 없다”고 밝혔다.

그는 “보안 업데이트 시 시스템 성능이 5%~30% 정도 저하될 우려도 있다”고 부연했다.

이에따라 국내 보안업체들은 자사 보안 제품군과 보안 패치의 호환성을 검증하고 있으며 별도 커뮤니티를 통해 이번 CPU 게이트에 대한 정보를 실시간으로 교류하는 상황이다.

|

김현아 (chaos@edaily.co.kr)

Copyright © 이데일리. 무단전재 및 재배포 금지.

- 인텔 최악의 CPU 게이트에 IT 업계 비상..CPU 교체만이 해결책?

- [단독]다스, 상속세 대납의혹 MB 처남댁 유상감자로 손실 보전

- 추신수, 3억원대 '벤틀리 플라잉스퍼' 선택한 이유

- 인천 여고생 집단폭행·성매매 강요..피튀었으니 세탁비 내놔라

- 北 김정은 목소리 분석해보니..신장 기능에 문제 주장 제기

- '인텔發 CPU게이트' 확산..주요 IT기기도 사정권

- 100단 쌓은 3D낸드, 인공지능 모바일AP..초격차 '반도체 코리아' 올해도 달린다

- [전문기자 칼럼]온라인영화 한편이 준 감동경영

- 김정태에 맞설 대항마는?..윤용로·김종열 등 거론

- 현대·기아차, 지난해 내수 점유율 66%..1년 만에 반등 성공